Diese Seite befindet sich aktuell noch im Aufbau

Hinweis

Das Serverzertifikat OV Multi-Domain aus TCS enthält sowohl den Zertifikatzweck serverAuth als auch clientAuth. Es können also prinzipiell alle Zwecke mit dem Standard-Zertifikatprofil abgedeckt werden.

IP-Adressen können nicht in Serverzertifikate aus TCS aufgenommen werden. Die Antragswege über Webformulare ergeben Fehlermeldungen. Beim Einreichen eines Requests mit einer IP-Adresse im SubjectAlternativeName wird diese stillschweigend herausgefiltert.

Mit OV Multi Domain können Wildcard-Zertifikate erstellt werden, wobei die Wildcard-Namen sowohl im SubjectAltName als auch im CN verwendet werden können.

Es können nur Serverzertifikate für *.hhu.de und *.uni-duesseldorf.de-Domains erstellt werden.

Schritt-für-Schritt-Anleitung

Serverzertifikat beantragen

1. Klicken Sie auf folgenden Link → Serverzertifikat beantragen

2. Klicken Sie auf → "Your Institution" und geben Sie "Heinrich Heine University Duesseldorf" ein.

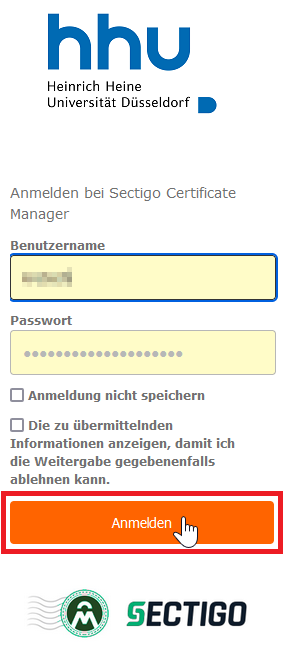

3. Im Anmeldefenster tragen Sie unter Benutzername Ihre Uni-Kennung und das dazugehörige Passwort ein und klicken anschließend auf → "Anmelden".

Es werden Ihnen nun die an Sectigo übermittelten Attribute angezeigt. Das sind im Wesentlichen Ihr Name und die Mailadresse sowie die Einrichtung von der aus Sie sich anmelden (in Ihrem Fall: HHU Düsseldorf). Diese Informationen werden benötigt, um das Zertifikat Ihrer Person zuordnen zu können. Mit Klick auf → "Akzeptieren" werden Sie weitergeleitet.

4. Klicken Sie auf → "Enroll Certificate", um den Antragsprozess zu beginnen:

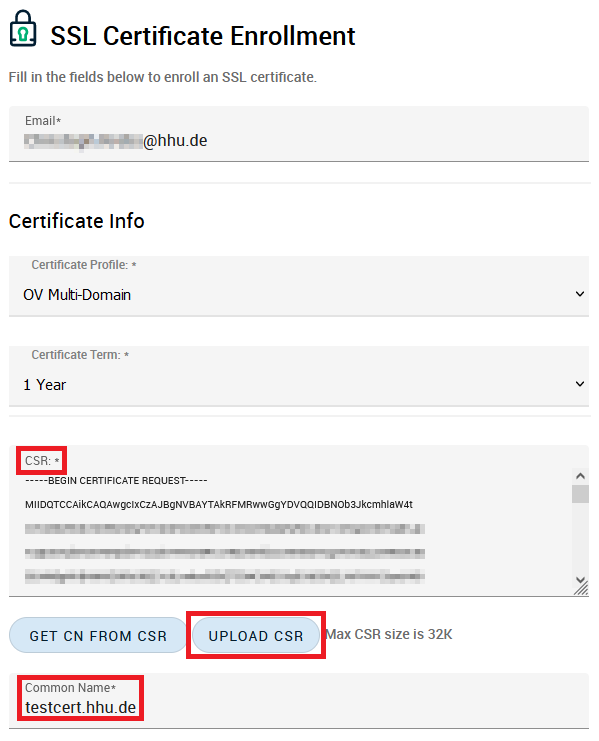

5. Ihnen wird nun die Mailadresse des Zertifikatsinhabers angezeigt. Das Zertifikatsprofil (OV Multi-Domain) und die Gültigkeitsdauer (1 Jahr) sind festgelegt.

Sie können entscheiden, ob Sie Ihre .csr-Datei hochladen (→ „UPLOAD CSR“) oder Ihren CSR mittels Copy & Paste in das Eingabefeld (→ „CSR: *“) kopieren.

Hinweis

Sie haben noch keinen CSR? Wie Sie einen CSR erstellen, erfahren Sie hier: CSR erstellen

Es gibt eine Größenbeschränkung des CSR auf 32k. Laut Sectigo liegt das Limit der Anzahl alternativer Namen bei 250. In der Praxis konnten jedoch auch schon 400 alternative Namen aufgenommen werden. Die Größe für akzeptierte CSR liegt irgendwo zwischen 15000 und 19000 Byte.

Nicht verfügbar sind die Funktionalitäten: Webserver mustStaple, DomainController

Anschließend sollte automatisch der Name Ihrer Domain (CN / Common Name) aus dem CSR übernommen werden. Wenn nicht, geben den Domainnamen (z.B. dienst.hhu.de) händisch ein.

Fehlerbehebung

Selten kommt es zu Problemen, wenn die Haupt-Mail-Adresse des Antragstellers mit "@uni-duesseldorf.de" (anstatt "@hhu.de") endet. In diesem Fall kann die Fehlermeldung "Access code or email is invalid" unter dem Feld Ihrer Email-Adresse erscheinen. Hauptemailadresse ändern.

6. Auch eventuell vorhandene → "Subject Alternative Names" sollten automatisch aus dem CSR übernommen werden. Falls nicht, tragen Sie die entsprechenden *.hhu.de bzw. *.uni-duesseldorf.de-Domains händisch ein und trennen diese mit einem Komma und Leerzeichen.

7. Optional: Im Feld → "External Requester" tragen sie ca@hhu.de ein, um uns zu benachrichtigen, dass ein Zertifikatsantrag gestellt wurde. Zusätzlich können Sie hier HHU-Mail-Adressen angeben, die bei Ablauf des Zertifikats neben Ihnen gewarnt werden sollen.

8. Lassen Sie das Feld → „Comments“ leer.

9. WICHTIG: Wählen Sie → "Auto Renew" und tragen Sie z.B. 28 Tage ein, damit Sie als Antragsteller vier Wochen vor Ablauf des Zertifikats eine Warn-Mail erhalten. Diese Warnung geht auch an eventuell eingetragene "External Requesters", siehe oben.

10. Mit Klick auf → „Submit“ schicken Sie Ihren Antrag ab. Er wird manuell innerhalb von drei Arbeitstagen bearbeitet. Sie werden eine Mail von support@cert-manager.com mit verschiedenen Download-Optionen für Ihr Zertifikat erhalten.

11. Optional: Nach Erhalt des Zertifikats per Mail können Sie sich erneut bei Sectigo anmelden, um eine Liste aller Ihrer genehmigten Zertifikate zu sehen. Hinweis: es werden nur Zertifikate angezeigt, bei denen der eingeloggte Nutzer und die URL des Antragsformulars übereinstimmen. Falls die URL des Formulars sich geändert hat, werden die Zertifikate in der Darstellung ausgefiltert, aber sind natürlich weiterhin gültig.